View by category

Destaque

Produtos Varonis

Varonis apresenta Athena AI para transformar a segurança de dados e a resposta a incidentes

Avia Navickas

mar 07, 2024

Destaque

Segurança de Dados

Por trás do rebranding da Varonis

Courtney Bernard

fev 20, 2024

Experimente o Varonis gratuitamente.

Obtenha um relatório detalhado de risco de dados com base nos dados da sua empresa. Implanta em minutos.

Artigos Mais Recentes

Segurança de Dados

Ver tudo Segurança de Dados

Por trás do rebranding da Varonis

Courtney Bernard

20 de Fevereiro de 2024

Descubra a estratégia por trás do rebranding da Varonis, que envolveu uma transição completa para um arquétipo de herói e a introdução do Protector 22814.

O que é uma avaliação de risco de dados e por que você deve fazer

-1.png)

Lexi Croisdale

12 de Janeiro de 2024

A avaliação de risco dados é essencial para saber onde os dados estão armazenados, quem os utiliza e se estão em segurança

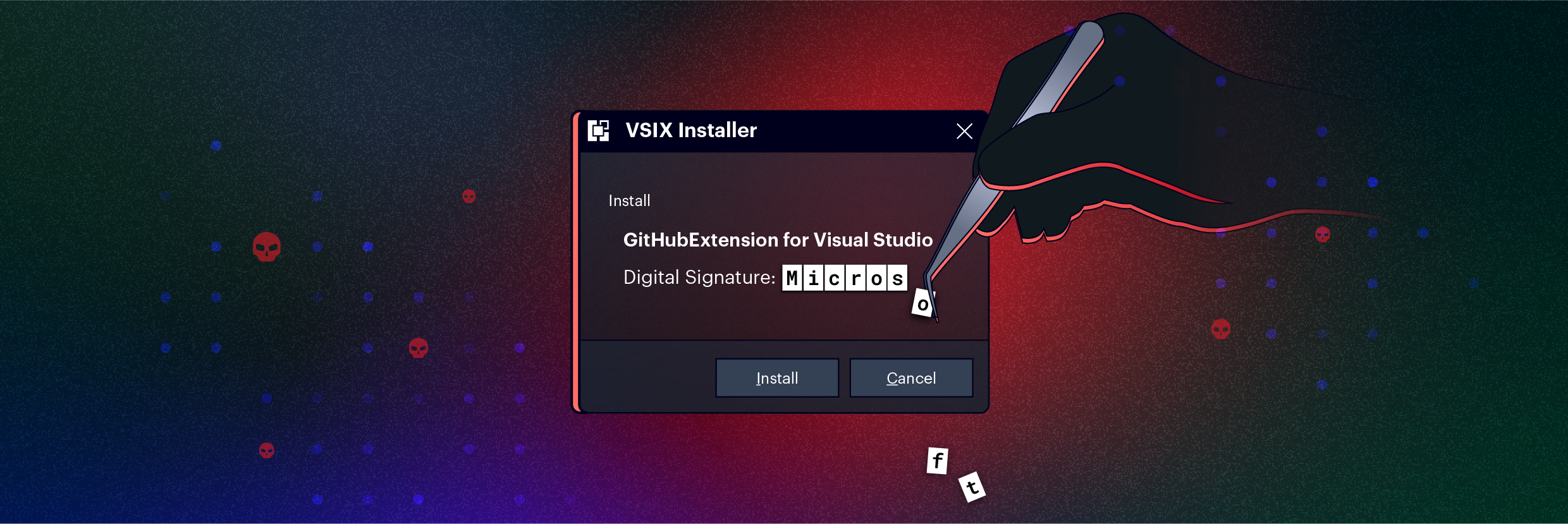

Pesquisa de Ameaças

Ver tudo Pesquisa de Ameaças

Síndrome do impostor: bug da interface do usuário no Visual Studio permite que invasores representem editores

Dolev Taler

20 de Junho de 2023

Bug encontrado no instalador do Microsoft Visual Studio permite que um invasor se passe por um editor e emita uma extensão

Sites fantasmas: roubo de dados de comunidades Salesforce desativadas

Nitay Bachrach

1 de Junho de 2023

Sites fantasmas são comunidades abandonadas no Salesforce sem atualizações ou medidas de segurança implementadas

Produtos Varonis

Ver tudo Produtos Varonis

Varonis apresenta Athena AI para transformar a segurança de dados e a resposta a incidentes

Avia Navickas

7 de Março de 2024

Com o Athena AI, a nova camada de IA generativa da Varonis, os clientes podem otimizar suas investigações e realizar análises de segurança mais precisas.

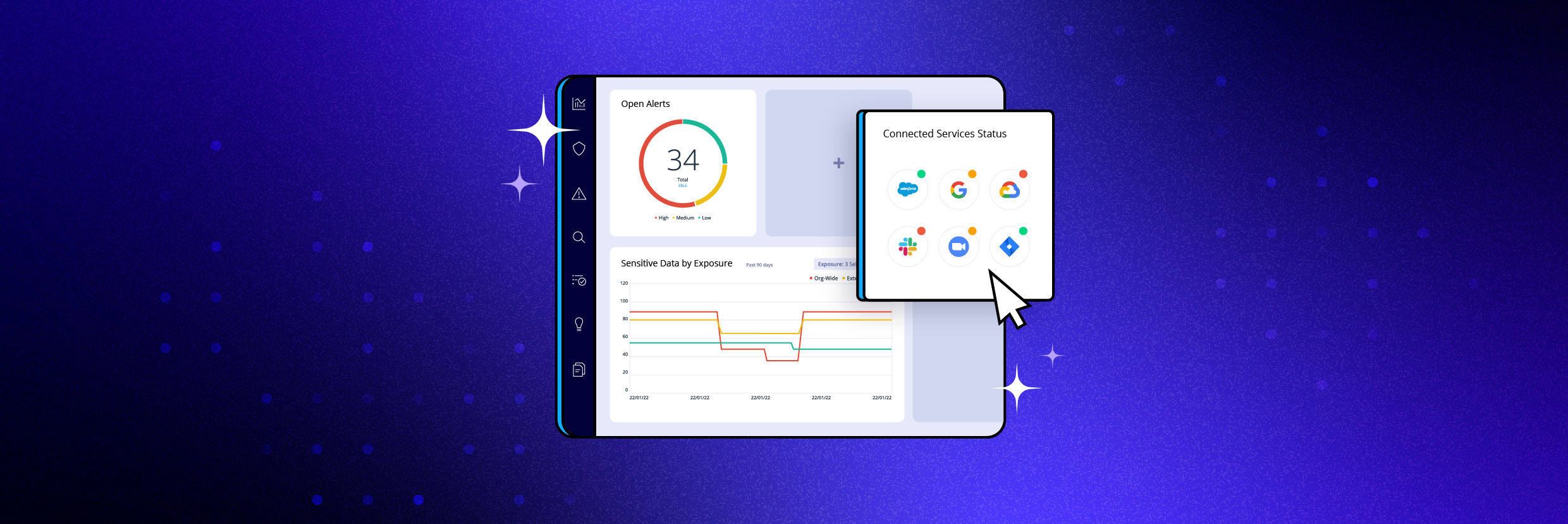

Varonis lança painel personalizável de gerenciamento de postura de segurança de dados (DSPM)

Nathan Coppinger

1 de Dezembro de 2023

Painel DSPM personalizável permite a avaliação fácil da postura de segurança de dados, permitindo a fácil identificação de riscos

Vídeos em destaque

Webinar

Lorem ipsum dolor

Webinar

Data-First Forum: The Path to CISO

Video

The Varonis Data Security Platform

Segurança na Nuvem

Ver tudo Segurança na Nuvem

Entendendo e aplicando o modelo de responsabilidade compartilhada na sua organização

Tristan Grush

12 de Março de 2024

Para evitar falhas de segurança significativas e riscos para dados confidenciais, as organizações precisam entender o modelo de responsabilidade compartilhada usado por muitos provedores de SaaS.

DSPM x CSPM: unindo dados e segurança na nuvem com a Varonis

Nathan Coppinger

3 de Janeiro de 2024

Soluções DSPM e CSPM são fundamentais para que as organizações garantam que sua infraestrutura na nuvem e dados estejam seguros

Ransomware

Ver tudo Ransomware

Quatro dicas essenciais sobre crimes cibernéticos para sua empresa

Yaki Faitelson

1 de Dezembro de 2022

Hoje em dia os verdadeiros motivos dos vazamentos nunca estão ligados a uma decisão ruim isolada, mas às muitas escolhas feitas bem antes de um administrador de rede sonolento receber uma ligação de um invasor.

Tendências de ransomware que você precisa conhecer

Emilia Bertolli

21 de Outubro de 2022

Manter-se atualizado em relação às tendências de ransomware é fundamental para evitar riscos de ter informações confidenciais e críticas roubadas.

Explore nossos recursos.

The Great SaaS Data Exposure

Como Um dos Maiores Provedores de Serviços de Saúde Privados do Reino Unido Respondem às DSARs em Segundos

Livro branco

As 5 indicações de que o seu SIEM está falhando com você

Estudo de caso

Como a AppsFlyer protege identidades em um ambiente 100% na nuvem

Ficha técnica

Por que Varonis SaaS?

Active Directory

Ver tudo Active Directory

Active Directory Users and Computers (ADUC): Instalação e usos

Michael Buckbee

29 de Março de 2020

ADUC (Active Directory Users and Computers) é um MMC configurável usado para administrar o Active Directory. Leia este artigo para saber mais detalhes, casos de uso e advertências.

Privacidade e Conformidade

Ver tudo Privacidade e Conformidade

Certificação do modelo de maturação da segurança cibernética 2.0 (CMMC 2.0)

Shane Waterford

27 de Dezembro de 2023

O DoD está implementando o programa de Certificação do Modelo de Maturidade de Segurança Cibernética 2.0

Estrutura de gerenciamento de risco (RMF): uma visão geral

Michael Buckbee

10 de Novembro de 2023

A estrutura de gerenciamento de risco (RMF) é um conjunto de critérios que determina como os sistemas de TI do governo dos Estados Unidos devem ser arquitetados, protegidos e monitorados.

Try Varonis free.

Get a detailed data risk report based on your company’s data.

Deploys in minutes.

Deploys in minutes.